On enchaîne, on enchaîne ! La suite de notre configuration, dès maintenant.

Aujourd'hui, nous voyons donc la configuration du firewall.

Pour rappel, il nous faut :

- intégrer le sous-réseau nommé "FruitWifi" au sein de notre réseau protéger le reste de notre réseau d'une éventuelle tentative d'intrusion (la menace vient souvent de l'intérieur !) restreindre l'accès à certains protocoles

Nous disposons donc des éléments suivants :

- un point d'accès gérant le dhcp comme un grand notre passerelle/firewall "zor0" plusieurs LAN qui doivent communiquer (entre eux, avec l'extérieur, etc.)

Je vous avais déjà présenté ma configuration réseau dans un précédent article. Je ne reviendrai donc pas sur ce point (bien que cette configuration ait un peu changé depuis).

Je me base toujours sur l'excellent FirewallBuilder étant toujours aussi mauvais en iptables "brut".

Comme nous le montre la capture suivante, les machines du réseau FruitWifi attaquent directement l'interface interne de notre passerelle :

% tcpdump -i bond0 src net 192.168.10.0/24

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on bond0, link-type EN10MB (Ethernet), capture size 96 bytes

13:41:58.174689 IP 192.168.10.103.55578 > yoda: 33336+ A? download701.avast.com. (39)

13:41:58.260563 IP 192.168.10.103 > a701sm.avast.com: ICMP echo request, id 768, seq 1536, length 40

13:42:40.365733 IP 192.168.10.103.51294 > yoda: 220+ A? download702.avast.com. (39)

13:42:40.414989 IP 192.168.10.103 > a702sm.avast.com: ICMP echo request, id 768, seq 1792, length 40

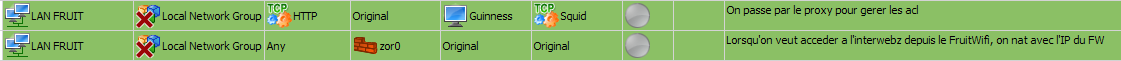

Il faut donc effectuer un nattage afin de permettre à ces dernières d'accéder au nain Ternet.

fruit-nat.png (direct link)

On s'était fixé dans le cahier des charges d'effectuer un filtrage d'URL pour

- Limiter l'usage de la bande passante Limiter les infractions Éventuellement protéger les "clients"

D'où la première règle redirigeant les requêtes HTTP vers Guinness en effectuant en plus une translation de port pour permettre à Squid de faire les requêtes pour tout le monde. Nous verrons le paramétrage de ce dernier dans un prochain billet.

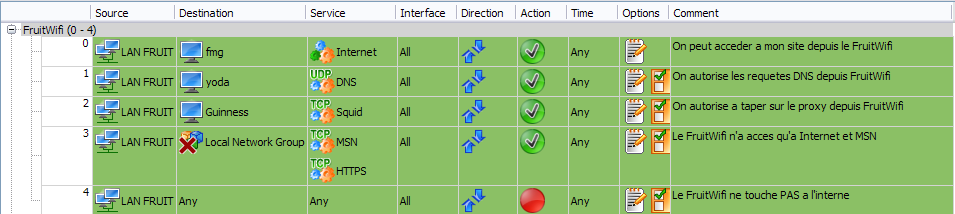

Il ne nous reste plus qu'à gérer notre politique de filtrage :

fruit-rules.png (direct link)

Que voyons nous là ? Tout d'abord, que nous autorisons les machines du réseau FruitWifi à accéder au serveur web qui se trouve dans notre réseau interne. Nous autorisons également les requêtes DNS sur notre DNS interne. En effet, notre point d'accès Wifi gérant nos deux réseaux (interne et FruitWifi), les DNS sont communs aux deux. Puis nous permettons l'accès à notre serveur proxy Guinness. Enfin, nous autorisons les protocoles MSN et HTTPS, et nous bloquons tout le reste.

Il ne reste plus qu'un petit détail... ajouter une route sur zor0 pour que ce dernier sache quoi faire des paquets à destination du network 192.168.10.0.

% route add -net 192.168.10.0 netmask 255.255.255.0 gw road66 dev bond0

Ça y est ! La porte est ouverte.